Grip houden op je data na een applicatietransformatie: een 5-stappenplan

Het applicatielandschap verandert razendsnel. Steeds vaker hoor je dat organisaties hun applicaties ‘versaasen’. 73% van de organisaties geeft aan al hun applicaties te transformeren in 2020. Toch bezorgt dit ict-managers ook hoofdpijn. Want hoe zit het met de databeveiliging als je deze uit handen geeft aan ‘grote partijen’ als Google of Amazon? Je kunt dan geen invloed meer uitoefenen op wat er met jouw data gebeurt. Of toch wel?

Het antwoord is: ja, ook al geef je bij de public cloud de onderdelen van de servicestack uit handen, tóch kun je nog steeds invloed uitoefenen op de veiligheid van jouw data.

Lees hier hoe je dankzij cloud governance grip houdt op je data bij een cloudtransitie. .png?width=765&name=Uitleg%20SaaS%20soorten%20(002).png) Sterker nog, zorg dat je zelf ook inzicht hebt in jouw data. Er zijn namelijk een aantal stappen die organisaties kunnen nemen om de beveiligingsmaatregelen niet alleen over te laten aan de cloudleverancier.

Sterker nog, zorg dat je zelf ook inzicht hebt in jouw data. Er zijn namelijk een aantal stappen die organisaties kunnen nemen om de beveiligingsmaatregelen niet alleen over te laten aan de cloudleverancier.

Ik heb een 5-stappenplan voor je opgezet om grip te houden op de veiligheid van je data.

Wil je eerst meer weten over de verschillende soorten: on-premise, private cloud en public cloud en hoe je maximale businesswaarde creëert met de transformatie van je applicatielandschap? Of benieuwd naar de voordelen van een overstap naar de public cloud?

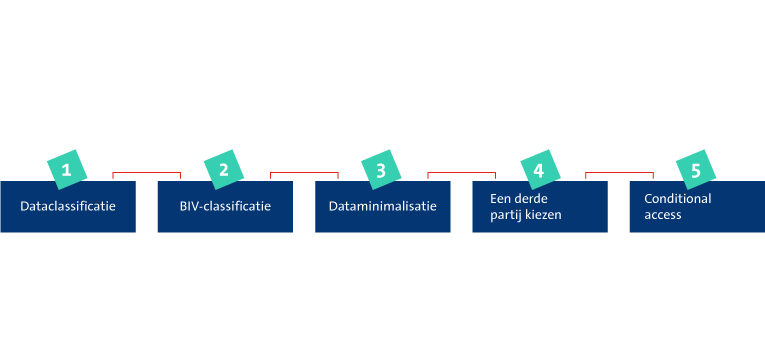

Het stappenplan: in 5 stappen grip op je data in de public cloud

1. Dataclassificatie: bepaal hoe belangrijk data is en welke maatregelen daarbij horen

Neem alle bedrijfsdata onder de loep samen met de securityafdeling. Je kunt denken aan data van het intranet, data op je website, HR-data of financiële informatie.

Je bepaalt hoe goed bepaalde data beveiligd moet worden. Dat doe je door de volgende vraag te beantwoorden:

Hoe belangrijk is deze data?

Door deze vraag te stellen, kom je erachter in welke zin data belangrijk is. Is de data bijvoorbeeld privacygevoelig? Of is de data cruciaal voor het dagelijks functioneren van de bedrijfsvoering? Misschien mag deze data absoluut niet lekken naar concurrenten. Neem dit allemaal mee bij het beantwoorden van deze vraag.

Dataclassificatie is key. Daarna kun je pas bepalen hoe je veiligheidsmaatregelen eruit zien.” – Rik van Berendonk | CTO bij OGD

2. Gebruik de BIV-classificatie voor het nemen van maatregelen voor elke soort data

Wanneer je de data hebt geclassificeerd, is het tijd om maatregelen te nemen voor de data.

De BIV-codering (in het Engels het CIA framework) is een model dat kijkt naar drie aspecten van de beveiliging. Je kunt deze aspecten classificeren naar laag-middel-hoog. Ga de volgende drie aspecten na:

1. Beschikbaarheid

Vraag: hoeveel schade loopt mijn bedrijf op als die data niet beschikbaar is?

Denk bijvoorbeeld aan data uit een functioneringsgesprek. Is deze data een dag niet beschikbaar voor de organisatie? Dan is dat vervelend, maar het is normaal gesproken geen onmisbare data voor de bedrijfsprocessen. Kortom: het probleem is te overzien, wanneer deze data even niet beschikbaar zou zijn. Maar gaat het om data uit je CRM-systeem of om een password database van klantsystemen? Dan moet je de data zo snel mogelijk weer online hebben, anders liggen je primaire bedrijfsprocessen stil. De beschikbaarheid van deze data classificeer je als hoog.

2. Integriteit

Vraag: wat zijn de gevolgen als blijkt dat de data niet meer betrouwbaar is?

Weet je zeker dat de data niet ongewenst gewijzigd is? Mag je fouten maken met deze data? Bij sommige data is dit een minder groot probleem dan bij de andere. Dit is bijvoorbeeld minder erg voor een verslag op het intranet van een personeelsfeestje. Voor een facturatiesysteem zou het een groter probleem zijn.

Bij een ransomeware-aanval versleutelt een aanvaller data. Dan is de data voor jou niet meer betrouwbaar of niet eens meer leesbaar. Je kunt er dan niks meer mee. Maar het kan ook zijn dat een eigen medewerker data bewust of onbewust foutief wijzigt. In ieder geval wil je dit voorkomen. Daarom classificeer je ook de integriteit van de data. Zo krijg je inzicht in hoe belangrijk het is dat de data betrouwbaar is.

3. Vertrouwelijkheid

Vraag: wat is de impact als onbevoegden bij deze data zouden kunnen?

Hierbij onderzoek je in hoeverre het een probleem is als meerdere partijen toegang tot de data hebben. Wanneer een hacker bij jouw personeelsgegevens kan is dat een groter probleem dan wanneer dit gaat om intranetinformatie.

3. Controleer de derde partij die de cloudaanbieder controleert

Hoe weet je of jouw cloudleverancier daadwerkelijk zorgvuldig omgaat met jouw data? Als klant kun je natuurlijk niet zomaar op bezoek bij de datacenters van een grote public cloudleverancier.

Wat je wel kunt doen is controleren of de cloudaanbieder de juiste TPM (Third Party Mededeling) -verklaringen heeft. Dit zijn verklaringen van onafhankelijke auditors die aangeven of de cloudleverancier voldoet aan kwaliteitsstandaarden op het gebied van (data)veiligheid, milieu, financiën en bedrijfsvoering. Zo krijg je meer inzicht in de manier waarop cloudleveranciers met je data omgaan.

4. Vertrouw niet blind op de aanbiedende partij: ga voor dataminimalisatie

In augustus 2020 meldde de TU Delft dat er persoonsgegevens van alumni waren gestolen. Door een ransomewareaanval op het CRM-systeem Blackboud waren de gegevens van 60.000 alumni vrijgekomen.

TU Delft had een betrouwbare CRM-leverancier gekozen. Tóch gebeurde dit voorval. Kun je dit dan voorkomen? Misschien niet helemaal, maar je kunt in elk geval zelf invloed uitoefenen op je data. Hoe? Door voorbereidend werk te doen voordat je je data opstuurt naar de leverancier:

1. Ga voor dataminimalisatie

Denk na welke data je minimaal nodig hebt voor een bepaald doel. Maar lever niet meer data dan nodig aan bij de cloudleverancier. In het voorbeeld van de TU Delft, was het voldoende om alleen naam, e-mail en studentennummer op te sturen. Andere data van de almumni (zoals geslacht, adres en telefoonnummer) was niet nodig voor dit doel. Wat niet gedeeld is, kan ook niet lekken. Zo beperk je de schade van een eventuele datalek.

2. Gebruik data masking om gevoelige data te beschermen

Het is niet altijd nodig om in elke stap van een verwerkingsproces de originele inhoud van een dataset te laten zien. Een verwijzing of een gecodeerde versie ervan is soms al voldoende.

Zorg dat het effect van een beveiligingslek zo klein mogelijk is door niet teveel data bij elkaar te zetten, door er continu zicht op te hebben en beveiligingsmaatregelen te nemen.”– Rik van Berendonk | CTO bij OGD

3. Maak gebruik van compartimentalisering van de data

Je splitst datasets dan in kleinere brokken op met aparte beveiligingschecks. Zo voorkom je dat iemand meteen toegang tot alle data heeft in het geval van een beveiligingslek. Hiermee beperk je de impact van mogelijke beveiligingsincidenten.

5. Houd doorlopend grip op je data door conditional access te verlenen

Je kunt blijvend controle houden op je data. Hoe? Door verschillende intelligente checks uit te voeren op het moment dat iemand toegang wil tot de data.

Deze checks kun je laten uitvoeren binnen je eigen (cloud) ict-omgeving, voordat je mensen doorstuurt naar je SaaS-leverancier. Zo houd je de regie in eigen hand op de toegang tot je data, waar deze zich maar bevindt.

Vervolgens kun je de eindgebruiker conditional access geven. Conditional access houdt in dat je de gebruiker toegang geeft door middel van bepaalde voorwaarden. Voldoet jouw gebruiker hieraan? Dan krijgt de gebruiker toestemming om de data te lezen, kopiëren of zelfs te bewerken.

Om je medewerkers conditional access te verlenen, kijk je naar de volgende factoren:

- Wie: wie is de gebruiker die inlogt? Is dat daadwerkelijk iemand die bij jouw organisatie werkt? Dit controleer je doordat je gebruiker inlogt met een gebruikersnaam en een vorm van wachtwoord, pincode of token.

- Welk device: welk apparaat gebruikt de gebruiker om in te loggen? Is dat een apparaat van de organisatie of een eigen apparaat? Bij een privé-apparaat kun je strengere eisen stellen, zoals multifactor authenticatie. Je kunt ook het gebruik van beveiligde apps verplicht stellen.

- Hoe: vanuit welk IP-adres logt de gebruiker in? Het maakt namelijk uit of dit een bekende locatie is of juist niet.

Meer weten over conditional access verlenen?

Je kunt conditional access zien als een rekensommetje. Kun je alle drie de opties afvinken? Dan krijgt de gebruiker sowieso toegang tot de data. En anders zijn er restricties mogelijk.” – Rik van Berendonk | CTO bij OGD

Is het realistisch om 100% security te verwachten bij public cloud data?

Mijn conclusie: nee. Er kan, en er zal uiteindelijk altijd wel ergens iets misgaan. Of dat nu door een eigen fout is of extern door een derde leverancier. Maar cloudopslag brengt je organisatie zoveel, dat het naar mijn mening beter is om slim op dit risico in te spelen dan cloudopslag te vermijden.

Wel kun je de impact hiervan zo klein mogelijk maken. Dit doe je door zelf stappen te ondernemen en data zo goed mogelijk te beveiligen. Het is cruciaal om zelf inzicht te hebben in je data. Ik zet het nog één keer op een rij:

- Ga na hoe belangrijk je data is.

- Classificeer je data aan de hand van de BIV-classificatie.

- Minimaliseer de data die je opstuurt naar de cloudleverancier.

-

- Minimaliseer de data

- Gebruik data masking

- Maak gebruik van compartimentalisering

- Controleer de derde partij de die aanbieder controleert

- Houd doorlopend grip op je data en verleen conditional access

- Check wie inlogt

- Controleer het device

- Check het IP-adres

Meer weten over een applicatietransformatie en wat erbij komt kijken?

Misschien vind je dit leuk

Anderen hebben deze artikelen gelezen

De 7 grootste risico’s van een cloudoverstap | en hoe je ermee omgaat

Kies de juiste public cloud: AWS, Azure en Google cloud platform