NIST als raamwerk voor security | de 8 belangrijkste vragen beantwoord

Vind je cybersecurity ook zo complex? Begrijpelijk. Het organiseren van weerbaarheid tegen aanvallen, datalekken en kwetsbaarheden, het naleven van de wet- en regelgeving, het controleren van maatregelen en het omgaan met incidenten… het is niet eenvoudig. Maar het is geen optie om het niet te doen.

Met het stellen van prioriteiten maak je al een mooie stap. Dat is makkelijker gezegd dan gedaan. Waar begin je en hoe doen cybersecurity-experts dat? Gelukkig is kennis delen voor de cybersecurity-gemeenschap een tweede natuur. Er zijn namelijk prachtige raamwerken die je kunt raadplegen.

Bij OGD gebruiken wij het NIST Cybersecurity Framework (NIST CSF) voor onze eigen beveiliging en ook voor ons portfolio. Een raamwerk is een leidraad: je kunt ermee vaststellen waar je staat en waar je heen wilt.

In deze blog vertel ik over het NIST-raamwerk: wat kan het raamwerk voor jou betekenen en hoe helpen wij onze klanten hiermee? Ik beantwoord de 8 belangrijkste vragen rondom dit security-raamwerk:

1. Waarom een raamwerk voor security?

2. Wat is NIST CSF?

3. Hoe werkt het NIST-model?

4. Waarom zou je NIST gebruiken?

5. Hoe ziet NIST eruit?

6. Waar begin je met het NIST-raamwerk?

7. Hoe gebruik je het NIST-raamwerk?

8. In welke NIST-onderdelen is het belangrijk om te investeren en waarom?

1. Waarom een raamwerk voor security?

Een raamwerk helpt je bij het investeren in security en bij het maken van keuzes tussen verschillende security-acties. Of dat nu gaat om end-point bescherming (antivirussoftware), netwerkmonitoring, verzekeren of security-awareness voor je medewerkers. Een raamwerk biedt een gemeenschappelijke ‘taal’ en is een leidraad voor risicogestuurd cybersecurity-management.

Bij risicogestuurd cybersecurity-management gaat het erom dat je weet wat je bedrijfsprocessen inhouden. In deze processen spelen cyberrisico’s een rol. Bij de aanpak van de risico’s draait het om prioriteiten stellen. Je organisatie weerbaarder maken begint met weten waar je staat, weten waar je heen wilt, en bepalen hoe je dat doet.

Zie een security-raamwerk als een meetlat. Een raamwerk schept overzicht in je bedrijfsprocessen en prioriteiten, voorkomt dat je maatregelen vergeet en helpt je om zwakke plekken te identificeren.

2. NIST als raamwerk: wat is NIST CSF?

Het NIST-model is gemaakt door het Amerikaanse National Institute of Standards and Technology. Veel cybersecurity-experts zien het NIST-model als het beste security-raamwerk.

Je kunt veel ict- en cybersecurity-oplossingen, -diensten en -producten projecteren (mappen) op NIST. Je gebruikt NIST om projecten te definiëren, voortgang te monitoren en de resultaten te rapporteren aan stakeholders.

NIST refereert ook aan andere raamwerken en standaarden, zoals COBIT, ISO27000 en de CIS Critical Security Controls.

3. Hoe werkt het NIST-model?

Het NIST werkt op de volgende manier:

- Jouw organisatiedoelstellingen zijn het uitgangspunt voor het NIST-model. Gebaseerd hierop prioriteer je je cybersecurityprogramma.

- Je koppelt cybersecurity-prioriteiten met een dreigings- en risicoanalyse aan de gewenste uitkomsten.

- Je inventariseert processen en technologie die hiermee verbonden is.

- Je bepaalt met een GAP-analyse welke uitkomsten in projecten en programma’s terechtkomen.

- Je wijst mensen, processen en technologie toe aan deze projecten. NIST is agnostisch voor wet-of regelgeving. Het geeft handreikingen voor proces, mensen en technologie. Het raamwerk bevat een gereedschapskist aan maatregelen op basis van best practices.

4. Waarom zou je NIST gebruiken?

Er zijn een aantal goede redenen om NIST als security-raamwerk te gebruiken:

- Het is een van de meest gebruikte raamwerken voor risico gestuurd cybersecurity-management.

- Het biedt een gemeenschappelijke taal en leidraad voor het aanpakken van cyberrisico’s.

- NIST staat niet op zichzelf, het verwijst ook naar andere bronnen, zoals raamwerken, certificeringen en standaarden. Dit maakt werken met NIST gemakkelijk.

- Je kunt NIST inpassen in de doelen van jouw organisatie. Het is daarom geen afvinklijst, maar een richtlijn die je aanpast aan de unieke risico’s, situaties en behoeften.

5. Hoe ziet NIST eruit?

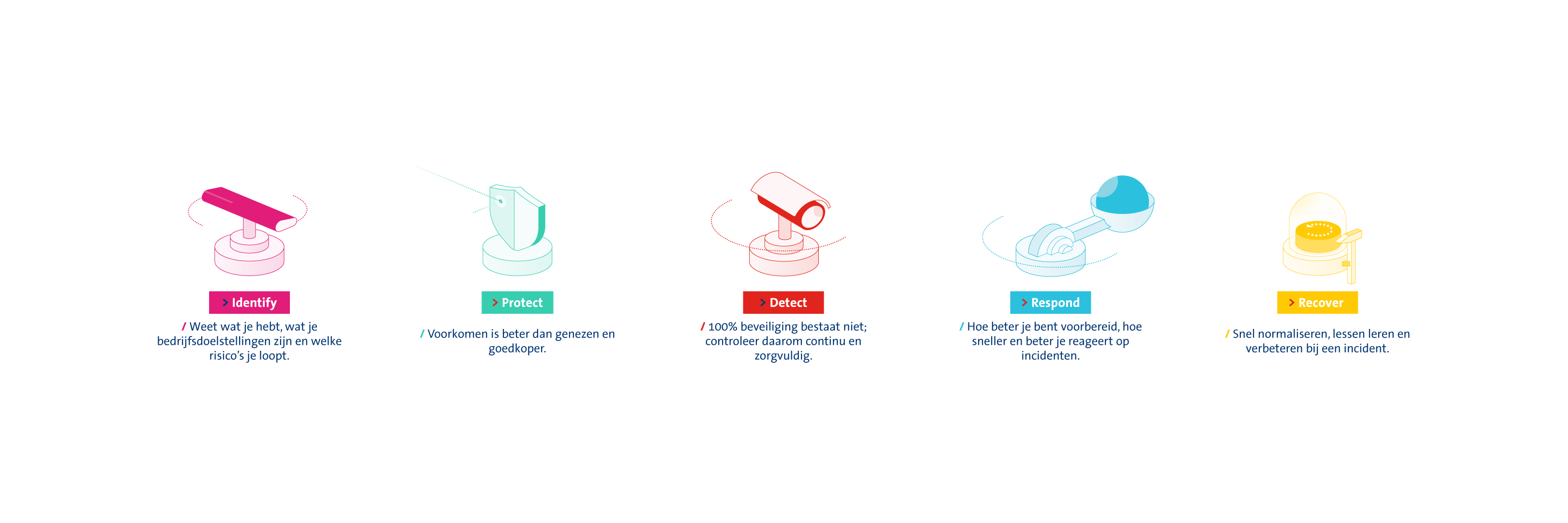

Het NIST-raamwerk gaat uit van vijf verschillende functies:

Functie 1 – Identify: weet wat je hebt, wat je bedrijfsdoelstellingen zijn en welke risico’s je loopt

Maak een lijst van alle assets, datastromen en systemen die je organisatie gebruikt. Pas wanneer dat duidelijk is, kun je cyberbeveiligingsrisico’s in kaart brengen en beheren.

Maak een lijst van alle assets, datastromen en systemen die je organisatie gebruikt. Pas wanneer dat duidelijk is, kun je cyberbeveiligingsrisico’s in kaart brengen en beheren.

Functie 2 – Protect: voorkom incidenten met techniek, mens en procedures

Voorkom incidenten door de juiste inzet van technologie, het trainen van je medewerkers, beveiligingstests en het opstellen van procedures binnen je organisatie. Deze maatregelen en procedures zijn nodig om de risico’s op incidenten tot een minimum te beperken.

Functie 3 – Detect: monitor verdacht gedrag en afwijkingen

Controleer je apparaten op verdacht gedrag en afwijkingen. Ontwikkel en pas de juiste maatregelen toe om afwijkingen en verdachte activiteiten op tijd op te sporen en te identificeren.

Functie 4 – Respond: reageer op incidenten en stuur bij op basis van inzichten

Wees voorbereid op incidenten. Zorg dat je een noodplan klaar hebt staan voor klanten, werknemers en bedrijfsactiviteiten als er een aanval plaatsvindt.

Wees voorbereid op incidenten. Zorg dat je een noodplan klaar hebt staan voor klanten, werknemers en bedrijfsactiviteiten als er een aanval plaatsvindt.

Functie 5 – Recover: herstel naar een normale bedrijfsvoering

Ontwikkel en implementeer de juiste procedures en maatregelen om in geval van een cyberincident te herstellen naar een normale bedrijfsvoering. Repareer de getroffen apparatuur en delen van je netwerk en stel je medewerkers en klanten op de hoogte van je herstelactiviteiten.

Zie deze vijf functies als de basispilaren voor je security. Let op: achter deze functies zit een enorm detailniveau aan categorieën en subcategorieën: van risicomanagement tot crisisoefeningen.

6. Waar begin je met het NIST-raamwerk?

Je hoeft dus zeker niet al deze vijf functies stap voor stap te doorlopen. Het ligt eraan hoe ver jouw organisatie is op security-vlak. Daarnaast speelt mee welk type organisatie het is.

Een voorbeeld: Een bedrijf met intellectueel eigendom prioriteert andere zaken dan een machinefabriek. Want bij een bedrijf met intellectueel eigendom is data veilig houden voor spionage dé prioriteit. Bij de machinefabriek is dat continuïteit van productieprocessen.

Let op: Heeft jouw organisatie nog niks in kaart gebracht? Dan is het belangrijk dat je start bij de functie ‘identify’. Deze functie is van vitaal belang in de andere functies. Heb je deze functie niet op orde? Dan heeft het weinig zin om stevig in andere functies te investeren. Stappen die horen bij de functie ‘identify’:

- inventariseer de context van je organisatie;

- inventariseer de risico’s;

- inventariseer je processen en ict;

- zoek of bouw een dreigingsmodel.

7. Hoe gebruik je het NIST-model? | 2 belangrijke tips

- Vermijd onderbuikgevoel en ad-hoc beslissingen als je prioriteert. Daarom begint verbeteren meestal bij het risico. Wat kan er gebeuren, hoe waarschijnlijk is dat, en wat is de impact als het gebeurt? Het klinkt logisch, maar velen laten zich verleiden door bijvoorbeeld paniek in de pers of een geweldig verhaal van een verkoper. NIST gaat in essentie over dat risico. Het geeft je houvast om uitkomsten te prioriteren, en daarbij stap voor stap verder te komen.

- Geen enkel raamwerk, product, dienst of dienstverlener heeft een ‘magische oplossing’ waarmee je 100% veilig bent. Ook NIST niet. Waar het om gaat is dat je gestructureerd met risico’s omgaat. Dat je investeert, waar het meest te winnen is. Cybersecurity is als gezondheid: je kunt heel veel doen om de kans dat je ziek wordt te verminderen. Er zijn echter geen garanties.

8. In welke NIST-onderdelen is het belangrijk om te investeren en waarom?

Er is dus geen standaard stappenplan dat je direct laat inzien welke securitymaatregelen je moet nemen. Het hangt af van je organisatie en je doelen.

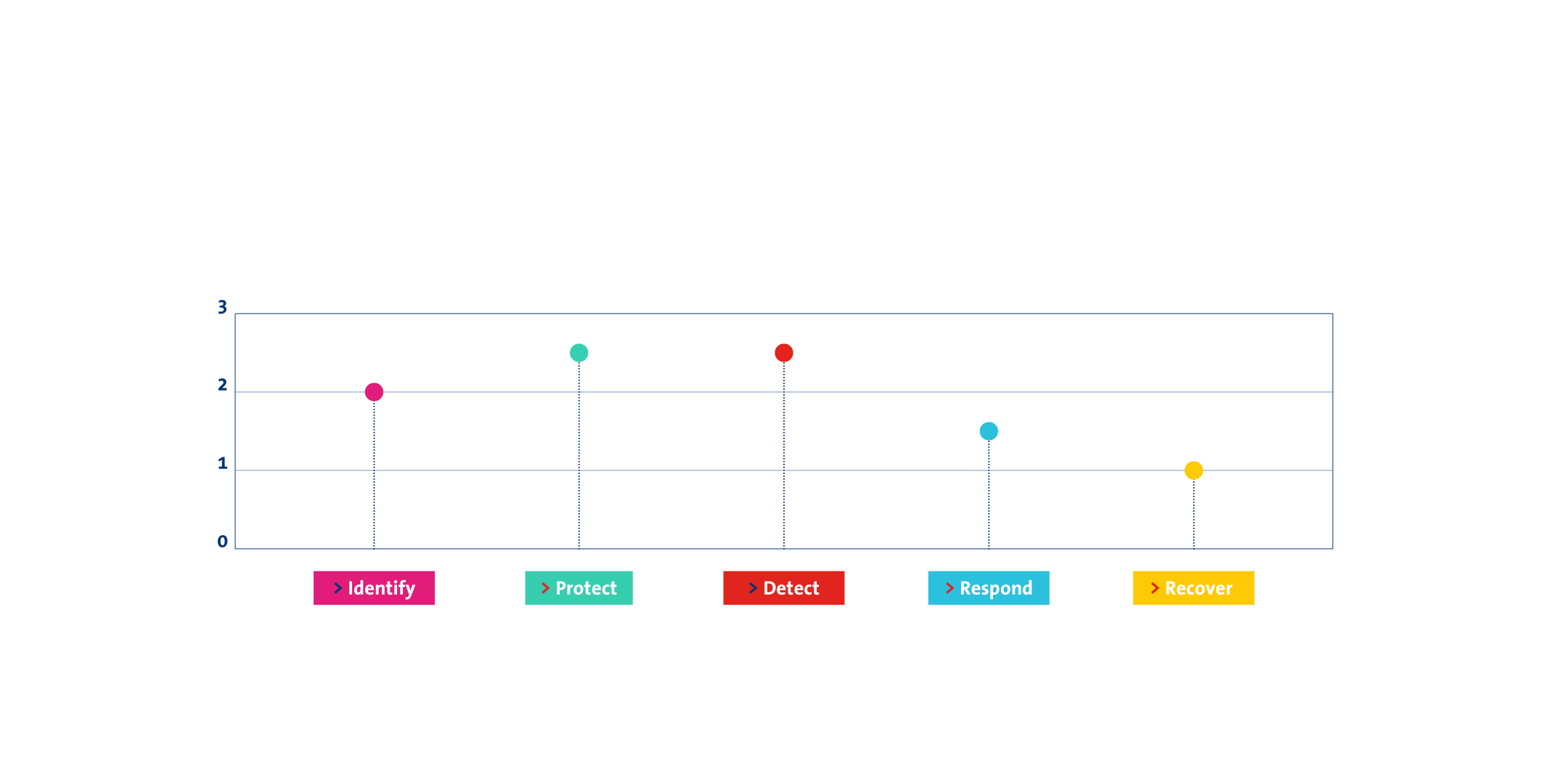

Dat blijkt ook uit een onderzoek wat wij uitvoerden. Wij vroegen tien van onze klanten in welke onderdelen van NIST zij het afgelopen jaar hebben geïnvesteerd. Dit is de uitkomst:

Klanten vertelden ons het volgende:

- ‘Protect’ en ‘detect’ zijn de functies die de meeste aandacht hebben gekregen.

- Er is een verschil tussen ambitie en realiteit; organisaties geven aan meer in ‘respond’ en ‘recover’ te willen investeren.

- Naarmate bedrijven meer naar de cloud gaan, blijken recovery-scenario’s vaak niet meer voldoende. Waar vroeger iedere dag nog back-up tapes gewisseld werden, is veel ingebouwde cloud-back-up niet bestand tegen moderne aanvallen zoals ransomware.

Hoe komt het dat de focus op ‘protect’ en ‘detect’ dan toch het grootste is? Oorzaken hiervoor zouden kunnen zijn:

- De beschikbaarheid van de technische oplossingen; er zijn simpelweg meer ‘kant-en-klare’ oplossingen voor handen, zoals end-point bescherming.

- Voor identify, respond en recover is vaak meer eigen inzet nodig, bijvoorbeeld voor het maken van een response-plan. De meeste klanten zeiden hier meer moeite in te willen steken.

Risicogestuurd cybersecurity-management: zo start je

- Als je met een blanco vel begint, kies dan een raamwerk en overweeg NIST. Start met inventarisatie: waar staan we nu?

- Zet de organisatiedoelen op een rij en stel risico’s en dreigingen vast. Betrek de directie hierbij.

- Bepaal je ambities en prioriteer op basis van de organisatiedoelen, risico's en dreigingen. Vergeet ‘response’ en ‘recover’ niet: bepaal hoe je omgaat met incidenten en oefen herstel na een incident.

- Er is geen standaardpad of one-size-fits-all-route voor elke organisatie. Hoe je verder gaat is voor elke organisatie anders. Het is verstandig om inspiratie in te winnen bij je branchegenoten.

- Je hoeft niet alles zelf te doen; er zijn ict-leveranciers, Managed Service Providers (MSP's) en Managed Security Service Providers (MSSP's) die je kunnen helpen. Vanzelfsprekend is het handig als zij in de context van jouw raamwerk kunnen meedenken.

Meer weten?

Bij OGD gebruiken we het NIST-raamwerk voor onze eigen beveiliging en ons portfolio en onze klanten. Het is de rode draad binnen onze securitystrategie. Wil je hier meer over te weten komen en waarom dit nuttig kan zijn voor jouw organisatie, bekijk dan onze volgende content:

- Bedrijfscan: deze scan geeft inzicht in de organisatiecontext en laat je ict beter aansluiten op de bedrijfsstrategie.

- Webinar: security-incidenten en hoe ga je ermee om?

En download onze whitepaper over cybersecurity, waar onze experts uitleggen waarom cybersecurity onderdeel van je ict-fundament moet zijn.

Misschien vind je dit leuk

Anderen hebben deze artikelen gelezen

NIS2 uitgelegd: kom nu in actie

.png)

De 5 belangrijkste vragen van DORA beantwoord