Automatisch veilig en compliant met Microsoft sensitivity labels

Security en compliance zijn een hot topic. Sinds kort moeten veel organisaties voldoen aan de BIO- en/of NIS2-richtlijnen. Ik zie dat zij in reactie daarop vaak alle securityknoppen aanzetten die er maar zijn. Ze hangen sensitivity labels aan allerlei documenten, waarmee deze meteen versleuteld zijn. Slim idee, denk je, want de kans op een datalek is dan minimaal. Het nadeel is alleen dat het samenwerken dan niet meer lukt, omdat alle data in de Microsoft365-omgeving is versleuteld.

Het gebruik van sensitivity labels kan je veel opleveren wat betreft het beveiligen van je data. Maar het is belangrijk om eerst de consequenties te begrijpen en de juiste aanpak te kiezen, voordat je het sensitivity-beleid uitvoert. Want alleen dan pluk je er de vruchten van.

In deze blog leg ik uit waarmee je begint als je sensitivity labels wilt gebruiken. Ook ontdek je wat je nu eigenlijk kunt met deze Microsoft-feature.

Wat is sensitivity labeling?

We willen tegenwoordig allemaal samenwerken aan verschillende data, zowel met mensen binnen als buiten de organisatie. En waar deze data vroeger veilig achter een firewall stond, ‘zwerft’ deze nu rond in je Microsoft365-omgeving. Mensen krijgen toegang tot de data op allerlei soorten devices, en dat kan een naar onderbuikgevoel geven. Het liefst wil je dat de data veilig rondgaat, op een manier die voldoet aan alle nieuwe wetgeving en het beleid van je organisatie.

Microsoft speelt hierop in met sensitivity labels. Met deze labels classificeer en bescherm je data in bijvoorbeeld Word-documenten, SharePoint-sites en e-mails. Je kent er een bepaald type label en een niveau van gevoeligheid aan toe. Het doel is dat deze data dan niet in onbevoegde handen kan vallen. Je richt de labeling in via Microsoft Purview. Wanneer je dit goed doet heeft dit geen invloed op de manier van samenwerken van interne en externe medewerkers.

Een sensitivity label kun je zien als een soort stempel die je aan data toewijst. Deze heeft de volgende kenmerken:

- Aanpasbaar: specifiek voor je organisatie en bedrijfsbehoeften kun je categorieën maken voor verschillende niveaus van gevoelige inhoud. Bijvoorbeeld ‘persoonlijk’, ‘openbaar’, ‘algemeen’, ‘vertrouwelijk’ en ‘zeer vertrouwelijk’.

- Duidelijke tekst: omdat een label in duidelijke tekst wordt opgeslagen in de metadata van bestanden en e-mails, kunnen apps en services van derden het lezen en indien nodig hun eigen beschermende maatregelen nemen.

- Volhardend: omdat het label wordt opgeslagen in de metadata van specifieke bestanden en e-mails, blijft het label bij de inhoud, ongeacht waar je deze opslaat. De unieke label-identificatie wordt de basis voor het toepassen en afdwingen van het beleid dat de ict-afdeling configureert.

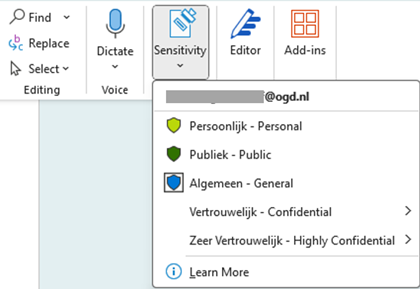

Wanneer je medewerkers de data bekijken verschijnt de sensitivity-tag als een tag op de apps die zij gebruiken. Het verschijnt bij Microsoft Office Apps in het lint naast de bestandsnaam (zie de afbeelding hieronder). Medewerkers kunnen dit eenvoudig integreren in hun bestaande workflow. ![]()

Hoe begin je met het gebruiken van sensitivity labels?

De volgende acties zijn handig om uit te voeren vóórdat je de labeling aanzet:

Stap 1. Nulmeting

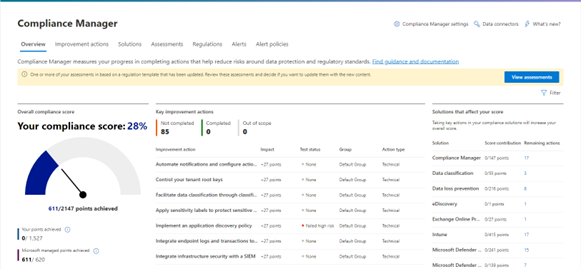

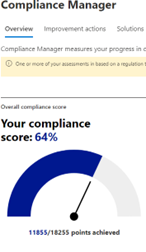

Figuur 2 Compliance Manager; hier laat Microsoft Purview aanbevelingen zien waar mee de organisatie hun compliance score omhoog kan krijgen.

Start met een nulmeting voordat je aan de knoppen gaat draaien. In Microsoft Purview kan je een compliance-analyse uitvoeren die toont waar je organisatie nu staat in haar securitybeleid. De ingebouwde Content Explorer scant de huidige Microsoft365-omgeving en detecteert gevoelige data die al in je omgeving staat. Dit is handig om te weten, omdat je daar dan je policies op kunt afstemmen.

Stap 2. Scope bepalen in overleg met de organisatie

Heb je de nulmeting gedaan, dan is het belangrijk om een goed plan op te stellen voor de labeling. Dit doe je in overleg met stakeholders uit de organisatie. Zij weten immers welke data ze willen beschermen. En jij geeft dan vanuit de technische hoek aan wat de verbeterpunten zijn voor de organisatie, op basis van de nulmeting. Het is dus essentieel om vooraf met elkaar in gesprek te gaan.

In zo’n gesprek komen de volgende punten naar voren:

- Hoe is de huidige Micorosft365-omgeving ingericht?

- Moeten e-mails ook gelabeld worden?

- Welke verschillende afdelingen hebben we? En is er voor elke afdeling een ander beleid nodig?

- Wordt er per afdeling met Microsoft365-groepen gewerkt?

- Werken we al met metadata?

- Wat als er een datalek is op een specifieke afdeling? Wat zijn de consequenties voor de organisatie?

- Wat voor encryptie is noodzakelijk voor welke data?

Met de antwoorden op deze vragen stel je een beleid op, in samenwerking met de stakeholders.

Stap 3. Sensitivity labels inrichten

Als de scope voor de sensitivity labeling duidelijk is kun je de labels gaan inrichten. Dit doe je in Microsoft Purview onder ‘Information Protection’, waar je eerst de basis inricht. Deze basis is dan actief voor de hele organisatie. Na de basis bekijk je de specifieke wensen per afdeling. Deze richt je ook in en sla je op onder een aparte policy.

De sensitivity labels die je aanmaakt kan je pas aanzetten als je deze in een policy verwerkt. Per onderdeel maak je een aparte policy en zo creëer je een duidelijk overzicht welke data voor welke afdeling wordt beschermd.

Stap 4. Pilot draaien

Na de inrichting is het belangrijk om eerst een pilot te draaien in je test-omgeving. Uit eigen ervaring weet ik dat je de totale Microsoft365-omgeving helemaal vast kan zetten als je de encryptie niet goed hebt ingericht. Je kunt documenten dan niet meer bewerken of openen. Gelukkig gebeurde dit bij mij in een test-omgeving, want als dit in de productie-omgeving gebeurt heb je een serieus probleem. Het is namelijk niet eenvoudig om sensitivity labels in bulk te verwijderen.

In deze testfase raad ik je aan om de eindgebruiker alvast aan het idee van sensitivity labels te laten wennen. Dit doe je door de labels alvast uit te rollen zonder er consequenties aan te verbinden. De eindgebruiker ziet de labels dan wel getagd aan de data, maar wordt er nog geen encryptie op deze data uitgevoerd.

De eindgebruiker ziet de sensitivity labels in alle Microsoft Office Apps. Deze komen dan in het lint tevoorschijn en de eindgebruiker kan deze toe passen op documenten of e-mails zonder dat daar al voorzorgsmaatregelen voor getroffen zijn.

Figuur 3; Sensitivity label in het lint bij Microsoft Office Apps

Stap 5. Test en review

Als je pilot is geslaagd, rol je de sensitivity labeling uit in je organisatie. Goede communicatie met je stakeholders is hier van belang. Ook is het belangrijk het proces kritisch door te lichten: werkt iedereen ermee volgens de gemaakte afspraken?

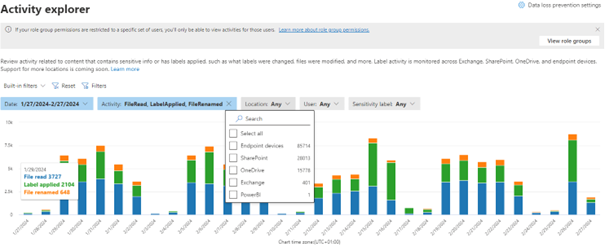

Het is hierbij handig dat Microsoft Purview je een duidelijk overzicht geeft van de data die de afgelopen maand gelabeld is, en op welke locatie in je Microsoft365-omgeving deze data staat. In de Activity explorer kan de organisatie tot dertig dagen terugzien wat er met de data gebeurt. Mocht je een langere periode van reporting willen, dan kan het zijn dat je op zoek moet naar aanvullende manieren. Denk daarbij aan tools als Microsoft Defender, Sharepoint Queries of een Purview API.

Figuur 4; Activity explorer. Hier is een overzicht van alle activiteit op de data van de organisatie

Stap 6. De labeling staat: het resultaat & evaluatie

Nu de sensitivity labeling aanstaat zie je in Microsoft Purview wat er met je data gebeurt. Je ziet wie labels verandert en waarom, en welke data met wie is gedeeld. Dit geeft je veel meer grip op de beveiliging van je data. In de Compliance Manager zal je zien dat het compliance-niveau van je organisatie stijgt. Het is mooi om deze cijfers te delen met de stakeholders en de hele organisatie.

Daarnaast is het belangrijk om de inrichting van de sensitivity labels te evalueren: hoe tevreden zijn de stakeholders en kunnen de medewerkers er goed mee uit de voeten? Moet je nog iets aanpassen?

Figuur 5; Compliance score. het succesvol uit voeren van sensitivity labeling zal te zien zijn in de compliance score

Meer grip op je databeveiliging met sensitivity labels

Het goed toepassen van sensitivity labels geeft je meer grip op de veiligheid van je data. Denk vooraf goed na over de juiste inrichting van de labels, en betrek hier stakeholders uit je organisatie bij. Test en evalueer de daadwerkelijke inrichting vervolgens goed. Zo blijft het gebruiksgemak voor je medewerkers hoog, terwijl je het compliance-niveau van je organisatie naar het volgende niveau tilt. Experts van OGD staan voor je klaar om dit toe te passen in jouw organisatie.

Misschien vind je dit leuk

Anderen hebben deze artikelen gelezen

Zonder data- en problem management geen succes

ITIL in de praktijk: configuration management